Наряду с рассылкой 24 октября шифровальщика файлов Locky, который распространялся через фишинговые сообщения и использовал технику DDE, наблюдалась более массовая рассылка шифровальщика файлов Bad Rabbit через скомпрометированные веб-сайты благодаря drive-by download атаке.

Данная атака позволяла злоумышленникам распространять вредоносное программное обеспечение через веб-сайты, даже не взламывая их, сообщает Команда реагирования на компьютерные чрезвычайные события Украины CERT-UA Госспецсвязи.

Как сообщается, первоначальное заражение произошло через скомпрометированные веб-сайты и фейковое обновление Flash Player, которое для активации и последующей эксплуатации требовало взаимодействие с пользователем (пользователь должен подтвердить согласие на установки обновления).

Распространение в локальной сети происходило через сканирование внутренней сети на открытость SMB-файлов открытого доступа, а также попыткой использовать протокол HTTP WebDAV, который базируется на HTTP и позволяет использовать Web как ресурс для чтения и записию

Использовался Mimikatz для извлечения учетных данных пользователя из памяти инфицированного ПК и легитимное программное обеспечение DiskCryptor для шифрования файлов.

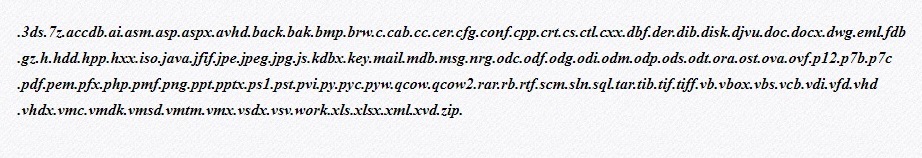

Типы расширений файлов, которые были зашифрованы на ПК пользователя:

hxxp: //185.149.120 [.] 3 / scholargoogle /

hxxp: // 1dnscontrol [.] com / flash_install.php

hxxp: // caforssztxqzf2nm [.] onion

hxxp: // 1dnscontrol [.] com / flash_install.php

hxxp: // caforssztxqzf2nm [.] onion

hxxp: // argumentiru [.] com

hxxp: //www.fontanka [.] ru

hxxp: // grupovo [.] bg

hxxp: //www.sinematurk [.] com

hxxp: //www.aica.co [.] jp

hxxp: // spbvoditel [.] ru

hxxp: // argumenti [.] ru

hxxp: //www.mediaport [.] ua

hxxp: //blog.fontanka [.] ru

hxxp: // an-crimea [.] ru

hxxp: //www.t.ks [.] ua

hxxp: // most-dnepr [.] info

hxxp: //osvitaportal.com [.] ua

hxxp: //www.otbrana [.] com

hxxp: //calendar.fontanka [.] ru

hxxp: //www.grupovo [.] bg

hxxp: //www.pensionhotel [.] cz

hxxp: //www.online812 [.] ru

hxxp: //www.imer [.] ro

hxxp: //novayagazeta.spb [.] ru

hxxp: //i24.com [.] ua

hxxp: //bg.pensionhotel [.] com

hxxp: // ankerch-crimea [.] ru

hxxp: //www.fontanka [.] ru

hxxp: // grupovo [.] bg

hxxp: //www.sinematurk [.] com

hxxp: //www.aica.co [.] jp

hxxp: // spbvoditel [.] ru

hxxp: // argumenti [.] ru

hxxp: //www.mediaport [.] ua

hxxp: //blog.fontanka [.] ru

hxxp: // an-crimea [.] ru

hxxp: //www.t.ks [.] ua

hxxp: // most-dnepr [.] info

hxxp: //osvitaportal.com [.] ua

hxxp: //www.otbrana [.] com

hxxp: //calendar.fontanka [.] ru

hxxp: //www.grupovo [.] bg

hxxp: //www.pensionhotel [.] cz

hxxp: //www.online812 [.] ru

hxxp: //www.imer [.] ro

hxxp: //novayagazeta.spb [.] ru

hxxp: //i24.com [.] ua

hxxp: //bg.pensionhotel [.] com

hxxp: // ankerch-crimea [.] ru

По оценке ESET, за 24 октября атакам Bad Rabbit подверглись компьютеры в нескольких странах. Большинство из них (65%) были в России, еще 12% - в Украине, атакованы были также компьютеры в Болгарии (10%), Турции (6%) и Японии (4%).

Источник