В новой версии IoT-малвари Mirai был обнаружен модуль для майнинга биткоина, однако использовать его злоумышленники судя по всему не стали. Об пишет xakep.ru со ссылкой на исследователей IBM X-Force.

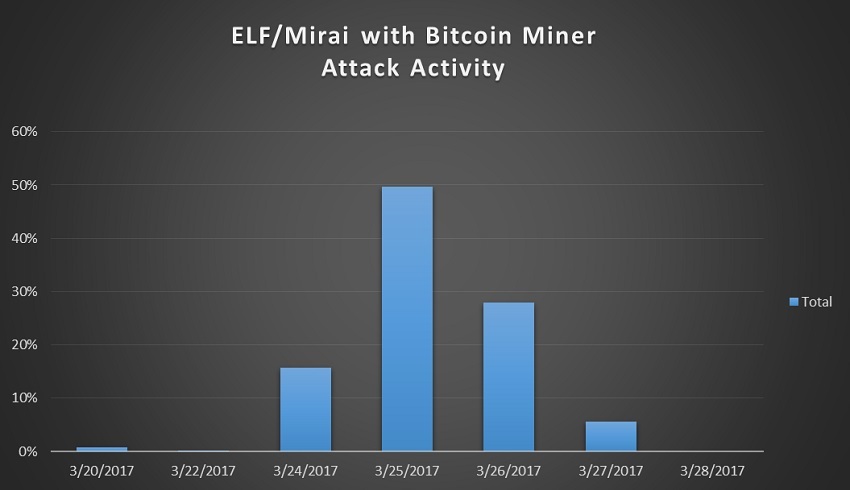

Отмечается, что данная версия вредоноса предназначалась для заражения 64-битных устройств на базе BusyBox. Появилась она в поле зрения специалистов 20 марта 2017 года, но уже 27 марта исчезла с радаров.

По мнению исследователей IBM X-Force, модуль для майнинга был лишь экспериментом со стороны операторов вредоноса. Судя по всему, завершился он сразу же после того, как только злоумышленники осознали, что в их распоряжении имеются лишь IoT-устройства (роутеры, камеры наблюдения, DVR-системы и так далее), чья «мощность» примерно сопоставима с компьютерами 80-х годов, и для майнинга криптовалюты этого определенно недостаточно.

Подчеркивается, что майнинговый модуль ни разу не был использован по назначению. Похоже, операторы довольно быстро осознали всю тщетность этой затеи.

Исследователи предполагают, что добиться хоть каких-то результатов в данной области возможно только заразив действительно большое количество IoT-устройств, но даже этот сценарий представляется им маловероятным.

Сам вредонос удалось отследить до веб-консоли управления на китайском языке.

Исходя из этого данных, аналитики делают вывод, что функцию майнера в Mirai попытались добавить неизвестные китайские хакеры.

Напомним, в конце прошлого года исследователи из компании Fortinet обнаружили новое многофункциональное вредоносное семейство, способное превращать инфицированные компьютеры в прокси-серверы, «добывать» различные типы криптовалют (биткоин, Litecoin, Zcash и пр.), фиксировать нажатия клавиш и проверять валидность похищенных учетных записей.

Источник.