Вредонос Mal/Miner-C заражает NAS и майнит криптовалюту Monero

Специалисты компании Sophos изучили трояна Mal/Miner-C, написанного на NSIS (Nullsoft Scriptable Install System), который заражает и использует для дальнейшего распространения устройства NAS (network-attached storage), а затем майнит валюту Monero.

Вредонос Mal/Miner-C также известен под именем PhotoMiner и уже был знаком специалистам ранее. Так, в июне 2016 года стало известно, что малварь распространяется подобно червю: вредонос атакует уязвимые FTP-серверы, брутфорсом подбирая учетные данные, а затем использует зараженные устройство как платформу для дальнейшего распространения.

Специалисты Sophos пишут, что изученная ими, свежая версия Mal/Miner-C обладает похожей функциональностью: так, один из компонентов малвари, tftp.exe, генерирует случайные IP-адреса и пытается соединиться с ними, используя список дефолтных логинов и паролей. Если соединение с FTP-сервером установлено, вредонос копирует себя в новое место, а также модифицирует на сервере файлы .html и .php, внедряя в них iframe для последующего распространения. Когда зараженную веб-страницу посещают пользователи, их спрашивают, не желают ли они сохранить и запустить некий файл? Если жертва соглашается, Mal/Miner-C проникает в систему и начинает майнить Monero.

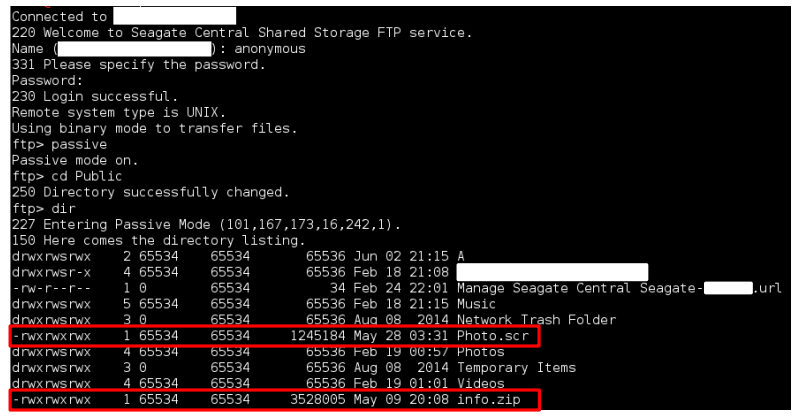

Специалисты Sophos пишут, что в 2016 году они уже зафиксировали более 1,7 млн заражений, с которыми связаны 3150 IP-адресов (такая разница возникает в силу того, что малварь копирует свои файлы, Photo.scr и info.zip, в каждую директорию зараженного FTP-сервера; технически, каждое устройство заражено несколько раз).

Исследователи пишут, что одним из наиболее популярных векторов атак стало заражение NAS-устройств различных производителей, так как они зачастую открыты для удаленного доступа. В своем отчете специалисты Sophos рассказали о работе вредоноса на примере Seagate Central NAS, которые уязвимы для Mal/Miner-C из-за конструктивного дефекта: эти устройства имеют публичную директорию, которую невозможно удалить или деактивировать. Если к NAS открыт удаленный доступ, атакующему не нужны даже логин и пароль, остается лишь поместить в публичную директорию малварь.

Работать непосредственно на NAS-устройствах Seagate Mal/Miner-C не может, поэтому они используются именно для распространения вредоноса. Исследователи полагают, что в настоящее время большинство этих сетевых хранилищ уже заражены: им удалось обнаружить в сети около 7000 NAS, и 5000 из них уже скомпрометированы.

Так как вредонос был создан для майнинга криптовалюты Monero, а все данные о своей работе он хранит в файле конфигурации, специалисты сумели подсчитать, что на данный момент злоумышленники заработали $86 400, то есть они генерируют порядка 2,5% всей майнинговой активности Monero.

В качестве защиты от Mal/Miner-C исследователи рекомендуют пользователям закрывать удаленный доступ к своим устройствам.

Источник