Специалисты Defense Code опубликовали отчет об уязвимости, которая затрагивает одновременно Windows и популярный браузер Chrome. Данная уязвимость теоретически позволяет злоумышленникам незаметно похищать аутентификационные данные к ОС и связанных сервисов, включая Xbox Live, Office 365, Skype.

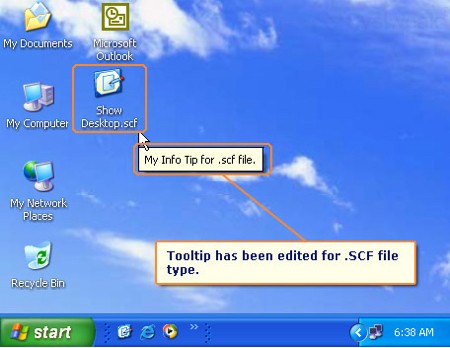

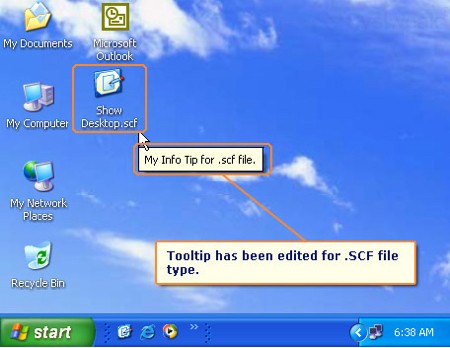

На этот раз проблема возникает из-за алгоритма обработки старого формата SCF (расшифровывается как Shell Command File). Данный формат впервые появился в Windows 98. Самым популярным применением формата была полезная команда «Свернуть все окна» (использовалась вплоть до версии XP). Файл с расширением .SCF представляет собой текстовый документ, содержащий специальные инструкции на запуск «Проводника» или сворачивание всех открытых окон. В файле также содержится ссылка, указывающая на расположение соответствующей иконки (прописывается через параметр IconFile).

Обнаруженная уязвимость напоминает некорректную работу файлов Windows LNK (уязвимость использовалась в процессе атак Stuxnet). При открытии каталога с файлом SCF (через «Проводник») Windows автоматически пытается загрузить соответствующую иконку, не проверяя, где она расположена. При этом изображение может располагаться как в локальной папке (непосредственно на ПК), так и на внешнем SMB-сервере, принадлежащем преступникам.

Для успешной атаки необходимо, чтобы пользователь загрузил SCF-файл на свой ПК. Специалисты также отметили, что Windows всегда отображает такие файлы без расширения, даже если это запрещено настройками. То есть файл с названием вида picture.bmp.scf всегда будет отображаться как картинка picture.jpg. Это заметно увеличивает вероятность успеха такой атаки. По умолчанию браузер Chrome загружает весь контент в папку Downloads. В момент ее открытия пользователем SCF-файл автоматически попытается связаться с ресурсом, путь к которому прописан в параметре IconFile.

Исследователи отметили, что внешний SMB-сервер можно настроить так, чтобы он осуществлял перехват имени пользователя и хэша пароля (формат NTLMv2). Полученный хэш можно попробовать взломать обычным брутфорсом, либо использовать на другом сервисе, использующем аналогичные данные для авторизации (к примеру, Microsoft Exchange). В итоге злоумышленник может выдать себя на таком сайте за другого пользователя, даже не зная соответствующий пароль.

Исследователи протестировали реакцию антивирусов на вредоносные SCF-файлы и выяснили, что такие файлы не вызывают у них подозрений. Хотя для выявления атаки достаточно проверить параметр IconFile – в нем никогда не используются внешние ссылки.

По материалам safe.cnews.ru

На этот раз проблема возникает из-за алгоритма обработки старого формата SCF (расшифровывается как Shell Command File). Данный формат впервые появился в Windows 98. Самым популярным применением формата была полезная команда «Свернуть все окна» (использовалась вплоть до версии XP). Файл с расширением .SCF представляет собой текстовый документ, содержащий специальные инструкции на запуск «Проводника» или сворачивание всех открытых окон. В файле также содержится ссылка, указывающая на расположение соответствующей иконки (прописывается через параметр IconFile).

Обнаруженная уязвимость напоминает некорректную работу файлов Windows LNK (уязвимость использовалась в процессе атак Stuxnet). При открытии каталога с файлом SCF (через «Проводник») Windows автоматически пытается загрузить соответствующую иконку, не проверяя, где она расположена. При этом изображение может располагаться как в локальной папке (непосредственно на ПК), так и на внешнем SMB-сервере, принадлежащем преступникам.

Для успешной атаки необходимо, чтобы пользователь загрузил SCF-файл на свой ПК. Специалисты также отметили, что Windows всегда отображает такие файлы без расширения, даже если это запрещено настройками. То есть файл с названием вида picture.bmp.scf всегда будет отображаться как картинка picture.jpg. Это заметно увеличивает вероятность успеха такой атаки. По умолчанию браузер Chrome загружает весь контент в папку Downloads. В момент ее открытия пользователем SCF-файл автоматически попытается связаться с ресурсом, путь к которому прописан в параметре IconFile.

Исследователи отметили, что внешний SMB-сервер можно настроить так, чтобы он осуществлял перехват имени пользователя и хэша пароля (формат NTLMv2). Полученный хэш можно попробовать взломать обычным брутфорсом, либо использовать на другом сервисе, использующем аналогичные данные для авторизации (к примеру, Microsoft Exchange). В итоге злоумышленник может выдать себя на таком сайте за другого пользователя, даже не зная соответствующий пароль.

Исследователи протестировали реакцию антивирусов на вредоносные SCF-файлы и выяснили, что такие файлы не вызывают у них подозрений. Хотя для выявления атаки достаточно проверить параметр IconFile – в нем никогда не используются внешние ссылки.

По материалам safe.cnews.ru