Распространение вируса-вымогателя WannaCrypt, поразившего накануне десятки тысяч компьютеров по всему миру и вымогавшего биткоины за расшифровку, предположительно удалось остановить благодаря регистрации специального доменного имени. Об этом сообщает MalwareTechBlog.

Читать

MalwareTech @MalwareTechBlog

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

06:20 - 13 May 2017

В пятницу, 12 мая, крупнейшей в мире хакерской атаке подверглись десятки тысяч компьютеров по всему миру. Вирус WannaCrypt проникал в компьютеры пользователей, шифровал все файлы и требовал выкуп в размере 0,16 BTC (около $300) за их разблокировку.

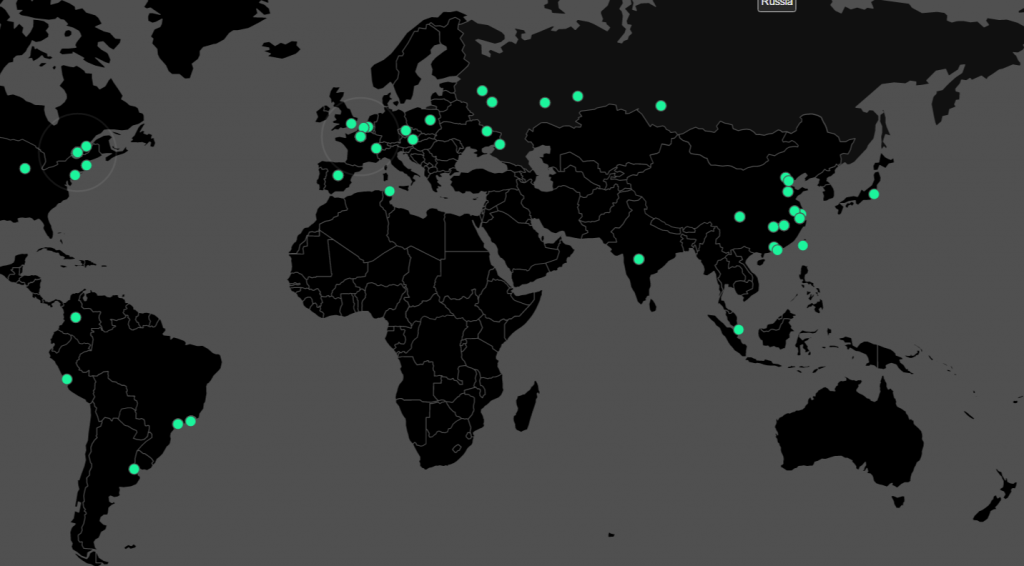

Среди пострадавших от действий хакеров оказались государственные учреждения почти в 100 странах включая Великобританию, Германию, Испанию, Италию, Францию, США, Канаду, Украину, Бразилию, Индию и Китай. Также известно об атаках на серверы МВД и МЧС России, офисы «Мегафона» и «Сбербанка».

Карту распространения WannaCrypt в режиме реального времени можно наблюдать здесь.

Однако специалисту по безопасности @MalvareTechBlog вместе с коллегой Дарианом Хассом удалось обнаружить, что во время работы вредоносная программа обращается к определенному домену (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Было принято решение зарегистрировать данный домен, чтобы проследить за активностью вредоносной программы.

Как выяснилось, адрес был зашит в коде вируса на тот случай, если его потребуется остановить, но специалисты также отмечают, что приостановка распространения вируса произошла «случайно».

Читать

Darien Huss @darienhuss

#WannaCry propagation payload contains previously unregistered domain, execution fails now that domain has been sinkholed

23:29 - 12 May 2017

«Пока домен не будет убран [из кода – ForkLog], вирус не причинит вреда. Я советую пользователям побыстрее удалить вредоносную программу, так как злоумышленники предпримут попытки восстановления ее работоспособности», — говорится в сообщении.

Одновременно с этим удалось установить один из биткоин-адресов, на который вымогатели хотят получать выкуп. На момент публикации его финальный баланс показывает чуть более 5.4 BTC. Однако нельзя исключать, что это не единственный адрес, используемый злоумышленниками.

Следует отметить, что основными объектами атаки стали устройства на «старых» версиях Windows. Как известно, Microsoft перестала поддерживать Windows XP, Windows 8 и Windows Server 2003, однако в свете последних событий корпорация приняла решение выпустить обновления для данных продуктов, чтобы обезопасить своих пользователей от WannaCry.

«Учитывая возможное влияние на пользователей и их бизнес, мы приняли решение выпустить обновления для пользователей Windows XP, Windows 8 и Windows Server 2003», – сообщает Microsoft.

Ряд источников утверждает, что во время кибератаки хакеры применили программу, разработанную в стенах Агентства Национальной Безопасности США, однако появляются и данные о том, что за атаками могли стоять российские хакеры, связанные с группой The Shadow Brokers.

Читать

The Telegraph ✔ @Telegraph

Russian-linked cyber gang Shadow Brokers blamed for NHS computer hack http://www.telegraph.co.uk/news/201...yber-gang-shadow-brokers-blamed-nhs-computer/ …

01:51 - 13 May 2017

АНБ пока никак не прокомментировало последние события, однако Министерство внутренней безопасности США уже заявило о своей готовности оказать техническую поддержку и помощь в борьбе с WannaCrypt.

Кто же на самом деле стоит за одной из крупнейших за последнее время хакерских атак – этот вопрос пока остается открытым.

Источник

Читать

MalwareTech @MalwareTechBlog

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

06:20 - 13 May 2017

В пятницу, 12 мая, крупнейшей в мире хакерской атаке подверглись десятки тысяч компьютеров по всему миру. Вирус WannaCrypt проникал в компьютеры пользователей, шифровал все файлы и требовал выкуп в размере 0,16 BTC (около $300) за их разблокировку.

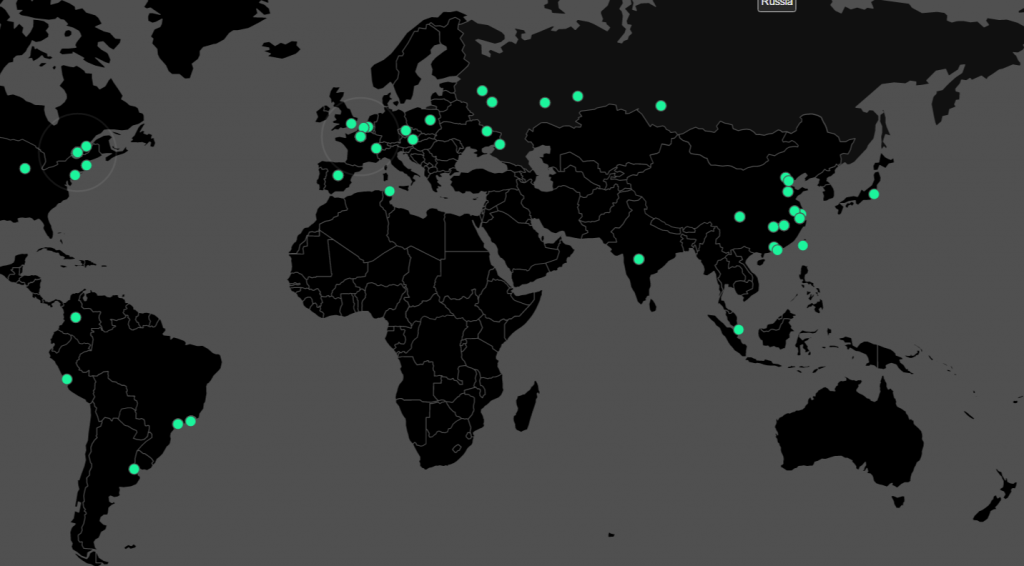

Среди пострадавших от действий хакеров оказались государственные учреждения почти в 100 странах включая Великобританию, Германию, Испанию, Италию, Францию, США, Канаду, Украину, Бразилию, Индию и Китай. Также известно об атаках на серверы МВД и МЧС России, офисы «Мегафона» и «Сбербанка».

Карту распространения WannaCrypt в режиме реального времени можно наблюдать здесь.

Однако специалисту по безопасности @MalvareTechBlog вместе с коллегой Дарианом Хассом удалось обнаружить, что во время работы вредоносная программа обращается к определенному домену (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Было принято решение зарегистрировать данный домен, чтобы проследить за активностью вредоносной программы.

Как выяснилось, адрес был зашит в коде вируса на тот случай, если его потребуется остановить, но специалисты также отмечают, что приостановка распространения вируса произошла «случайно».

Читать

Darien Huss @darienhuss

#WannaCry propagation payload contains previously unregistered domain, execution fails now that domain has been sinkholed

23:29 - 12 May 2017

«Пока домен не будет убран [из кода – ForkLog], вирус не причинит вреда. Я советую пользователям побыстрее удалить вредоносную программу, так как злоумышленники предпримут попытки восстановления ее работоспособности», — говорится в сообщении.

Одновременно с этим удалось установить один из биткоин-адресов, на который вымогатели хотят получать выкуп. На момент публикации его финальный баланс показывает чуть более 5.4 BTC. Однако нельзя исключать, что это не единственный адрес, используемый злоумышленниками.

Следует отметить, что основными объектами атаки стали устройства на «старых» версиях Windows. Как известно, Microsoft перестала поддерживать Windows XP, Windows 8 и Windows Server 2003, однако в свете последних событий корпорация приняла решение выпустить обновления для данных продуктов, чтобы обезопасить своих пользователей от WannaCry.

«Учитывая возможное влияние на пользователей и их бизнес, мы приняли решение выпустить обновления для пользователей Windows XP, Windows 8 и Windows Server 2003», – сообщает Microsoft.

Ряд источников утверждает, что во время кибератаки хакеры применили программу, разработанную в стенах Агентства Национальной Безопасности США, однако появляются и данные о том, что за атаками могли стоять российские хакеры, связанные с группой The Shadow Brokers.

Читать

The Telegraph ✔ @Telegraph

Russian-linked cyber gang Shadow Brokers blamed for NHS computer hack http://www.telegraph.co.uk/news/201...yber-gang-shadow-brokers-blamed-nhs-computer/ …

01:51 - 13 May 2017

АНБ пока никак не прокомментировало последние события, однако Министерство внутренней безопасности США уже заявило о своей готовности оказать техническую поддержку и помощь в борьбе с WannaCrypt.

Кто же на самом деле стоит за одной из крупнейших за последнее время хакерских атак – этот вопрос пока остается открытым.

Источник