Вот подробно о центре сертификации.

Браузер клиента запрашивает IP домена domain.com у DNS, устанавливает соединение с этим IP и получает открытый ключ и сертификат, а далее браузер проверяет подлинность сертификата. Cертификат выдает не Центр. Сертификат выдает сервер (который ДО этого получил сертификат у CA - за определенные деньги), клиент же, получив сертификат, шлет запрос одному из CA (который указана в сертификате) на получение подтверждения, что сервер, который выдал сертификат является именно тем, за кого себя выдает. Собственно, на этом построен бизнес этих самых CA. В сертификате указан публичный ключ который и будет использовать клиент и что бы им что-то правильно расшифровать, нужно что бы сервер шифровал правильным закрытым ключом. Сервер присылает свой сертификат, в котором помимо своего открытого ключа есть цифровая подпсь CA, где закрытым ключем CA зашифровано: "Верь, Вася. Это в самом деле ключ сайта pupkin.ru" . Клиент в своей базе находит открытый ключ CA и расшифровывает эту сигнатуру. Клиент, получив сертификат, используя имеющуюся у себя базу корневых сертификатов, проверяет валидность сертификата. Валидность - это степень доверия, определяется, действительно ли подписан ли полученный сертификат корневым или нет. Если подписан, то тогда "типа да, доверяем".

Кроме этой проверки, есть еще проверка на отозванность сертификата, которая да, осуществляется путем отправки запроса на получение списка CRL - certificate revocation list-а, т.е. списка отзыва сертификатов. При этом полученный сертификат не должен быть отозван, отозван - значит не действителен, не доверяем.

Вот здесь болем подробно http://xbb.uz/web/SSL-sjertifikaty

Очень интересная статья

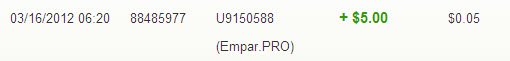

Но суть остаётся сутью : Проект EMPAR.PRO не раскрыл своего истинного адреса где он на самом деле существует по документам на компанию . Он раскрыл лишь информацию на факт владения доменным именем .

Задаётся теперь вопрос : Если это такая реальная компания , так почему она не раскрыла при регистрации SSL своего истинного адреса ?